Dropbox Hack 的教训:网络安全现状

过去一周,Dropbox 因黑客攻击而成为头条新闻,该黑客攻击导致6800 万个 Dropbox 帐户的电子邮件地址和密码遭到泄露。对于任何 Dropbox 用户来说,这当然是一个问题,特别是如果您在 Dropbox 中存储任何东西,无论是个人的还是工作的。

您的照片、文档、数据等可能会在您不知情的情况下使用您在该特定黑客攻击中丢失的电子邮件地址和密码进行访问。好消息是,到目前为止,还没有任何关于 Dropbox 黑客攻击的恶意报告。然而,这并不意味着没有什么可担心的。

关于 Dropbox 黑客攻击

首先,让我们先解决这个问题:Dropbox 黑客事件不仅仅发生在上周。超过 6800 万个电子邮件地址和密码在黑客攻击中被盗,是的,但黑客攻击本身发生在4 年前,即 2012 年。

与其想象好莱坞的黑客场景(其中许多黑客大错特错),黑客是由于人为错误造成的。

黑客使用另一起数据泄露事件中的用户名和密码登录 Dropbox 帐户。其中一个帐户属于 Dropbox 员工,该员工在被破坏的网站和他们的 Dropbox 帐户中使用了相同的密码。

巧合的是,同一名员工有一个装满文件的文件夹,其中包含 68,680,741 个 Dropbox 帐户的电子邮件地址以及散列密码。游戏,设置和匹配。

1. Dropbox 并不孤单;领英同样遭到黑客攻击

早在 2016 年 5 月,LinkedIn 就宣布了与上周 Dropbox 黑客事件类似的消息。在意识到 2012 年发生的一组电子邮件和密码被盗后,他们恳请 LinkedIn 用户“作为最佳实践”更改密码。

如果您单击上一段中的该链接,您会发现没有提及数据丢失有多大,即使该特定页面的频繁更新使紧迫感显而易见。

实际情况是超过 1.17 亿个LinkedIn 帐户受到影响,尽管实际数字可能高达 1.67 亿。

2. 为什么被破解的密码现在又出现了?

据报道,Dropbox 和 LinkedIn 的数据集现在都在暗网上交易(或者一周前就在暗网上交易)。

LinkedIn 的数据集最初售价为2,200 美元,而 Dropbox 的价格略高于1,200 美元——这两种数据集的价值都会随着它们存在的时间越长而降低,因为一旦大部分用户更改了密码,数据集就几乎没有价值。

但为什么是现在?黑客入侵四年后?我得到的最接近答案的人是Troy Hunt(他在这篇文章中被多次提及,几乎在其他任何地方都提到过),他写了很多关于网络安全的文章。我只是引用他所说的话:

不可避免地会有一个催化剂,但可能有很多不同的东西;攻击者最终决定将其货币化,他们自己成为目标并丢失数据或最终将其交易为其他有价值的东西。

3. 黑客攻击和数据泄露发生的频率比每个人都愿意承认的要高

在阅读有关 Dropbox 黑客攻击的文章时,我偶然发现了这个数据库目录Vigilante.pw ,这是一个提供数据泄露信息的网站。在撰写本文时,完整的数据库包含 1470 起违规信息,总计超过20 亿个受损账户。

其中最大的一次是 2013 年的 Myspace 黑客攻击。那次黑客攻击影响了超过3.5 亿个帐户。

在同一目录中,Dropbox 的 6800 万个条目是迄今为止已知数据转储历史上的第九大条目;LinkedIn 是第五大,但如果这个数字被更正为 1.67 亿,那将使其成为目录中第二大数据转储。

(请注意,Dropbox 和 LinkedIn 的数据转储日期列为 2012 年,而不是 2016 年。)

然而,臭名昭著的 Ashley Madison 黑客以及改变游戏规则的 RockYou 黑客并未包含在该目录中,这毫无意义。所以真正发生的事情比你在网站上看到的要大。

haveibeenpwned.com也是另一个来源,您可以使用它来查看困扰在线服务和工具的黑客攻击和数据转储的严重性。

该网站由安全专家 Troy Hunt 运营,他定期撰写有关数据泄露和安全问题的文章,包括最近的 Dropbox 黑客攻击。注意:该站点还附带一个免费的通知工具,如果您的任何电子邮件已被泄露,该工具会提醒您。

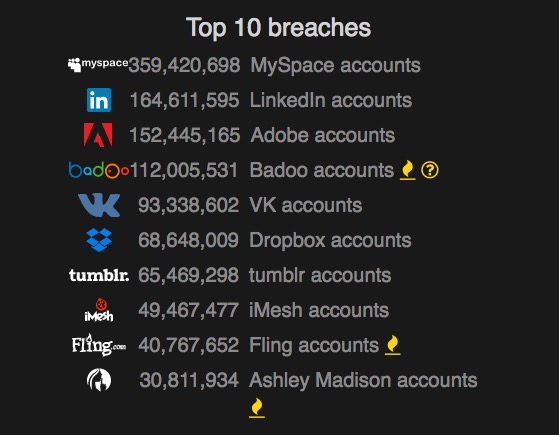

您将能够找到典当网站的列表,其数据已合并到该网站。以下是其排名前 10 位的违规行为列表(只需查看所有这些数字)。在此处查找完整列表。

还在我这儿?情况变得更糟。

4. 随着每一次数据泄露,黑客破解密码的能力越来越强

专业密码破解者 Jeremi Gosney在Ars Technica上发表的这篇文章值得一读。简而言之,发生的数据泄露越多,黑客就越容易破解未来的密码。

RockYou黑客事件发生在 2009 年:3200 万个明文密码被泄露,密码破解者深入了解用户如何创建和使用密码。

那次黑客攻击证明了我们在选择密码时考虑得多么少,例如123456、iloveyou、Password。但更重要的是:

RockYou漏洞彻底改变了密码破解。

获得 3200 万个未散列、未加盐、未受保护的密码提高了专业密码破解者的游戏水平,因为虽然他们不是执行数据泄露的人,但他们现在比以往任何时候都更准备在数据转储发生时破解密码散列。从 RockYou 黑客攻击中获得的密码用人们在现实生活中使用的实际密码更新了他们的字典攻击列表,有助于显着、更快和更有效的破解。

随后的数据泄露事件接踵而至:Gawker、eHarmony、Stratfor、Zappos、Evernote、LivingSocial——并且通过一些硬件升级,作者(在与一些行业相关团队合作后)有可能破解多达1.737 亿个 LinkedIn 密码仅仅6 天(即完整数据集的98% )。这么多的安全,是吧?

5. 散列密码——有用吗?

经历过数据泄露的网站倾向于显示散列密码、加盐密码、散列算法和其他类似术语,好像是在告诉您您的密码已加密,因此您的帐户是安全的(呸). 出色地…

如果您想了解什么是散列和加盐、它们是如何工作的以及它们是如何被破解的,那么这是一篇值得阅读的好文章。

冒着简化概念的风险,这里是:

- 哈希算法更改密码以保护它。算法会隐藏密码,使其不易被第三方识别。然而,哈希值可以通过字典攻击(这就是第 6 点的用武之地)和蛮力攻击来破解。

- Salting在对密码进行哈希处理之前将随机字符串添加到密码中。这样,即使相同的密码被哈希两次,结果也会因加盐而不同。

回到 Dropbox 黑客攻击,一半的密码在 SHA-1 哈希下(不包括盐,这使得它们无法破解),而另一半在 bcrypt 哈希下。

这种混合表明从 SHA-1 到 bcrypt 的过渡,这是超前的一步,因为 SHA1 正处于到 2017 年被淘汰的阶段,将被 SHA2 或 SHA3 取代。

也就是说,重要的是要了解“散列是一种保险政策”,它只会减慢黑客和破解者的速度。即使这些附加保护使密码“难以解码”,也不意味着它们无法破解。

充其量,散列和加盐只是为用户争取时间,足以更改他们的密码以防止他们的帐户被接管。

6. 黑客攻击的后果(数据泄露)

(1) 黑客攻击可能相对温和,如 Dropbox 黑客攻击,也可能具有毁灭性的后果,如Ashley Madison数据泄露。

后者泄露了 25GB 的数据,包括实际家庭地址、信用卡交易和用户搜索历史记录。由于该网站的性质,存在许多公开羞辱、勒索、勒索、离婚甚至自杀的例子。

此次黑客攻击还暴露了虚假账户的创建和聊天机器人的使用,以引诱付费客户注册账户。

(2) 黑客攻击也表明我们在选择密码时漠不关心——直到发生破坏。

我们在讨论 #4 中的 RockYou 漏洞时已经确定了这一点。如果您有大量重要数据在 Web 上流动,那么使用密码管理应用程序是个好主意。并启用两步验证。永远不要重复使用数据泄露的密码。并确保与您一起工作的其他人也采取相同的安全措施。

如果您想更进一步,请注册一个通知工具,该工具会在您的电子邮件涉及数据泄露时提醒您。

(3) 黑客攻击表明网站对保护用户密码和数据漠不关心。

在 Dropbox 与 LinkedIn 的案例中,您可以看到 Dropbox采取了更好、更有计划的措施来最大限度地减少此类数据泄露造成的损害。

Dropbox 使用更好的散列和加盐方法,向用户发送电子邮件提示他们尽快更改密码,提供双因素身份验证和使用安全密钥的通用第二因素 (U2F),并更改员工政策(Dropbox 员工现在使用 1Password来管理他们的密码,公司账户密码不能再重复使用,所有内部系统都在 2FA 上)。

对于 LinkedIn 所做的细分,这篇文章可能是更透彻和更合适的读物。

包起来

坦率地说,仅仅通过研究 Dropbox 黑客攻击就了解了这一切,这真是令人大开眼界和恐惧的经历。我们,普通人,甚至在多次被告知永远不要共享或重复密码,或在其中使用字典单词之后,仍然严重低估了对唯一和强密码的需求。

如果您的数据受到 Dropbox 黑客攻击的影响,请采取必要的预防措施来保护您的个人信息。在您的密码上花些功夫或获得一个密码管理器。哦,在不使用时用胶带封住您的笔记本电脑摄像头或网络摄像头。你永远不会太小心。

(封面照片来自GigaOm)