保护您的路由器免受 DNSChanger 恶意软件的侵害

以计算机为目标的恶意软件相当普遍,但以路由器为目标的恶意软件则完全不同。安全公司Proofpoint的研究人员发现,它的运行方式与最近发现的 Stegano 恶意软件相似。

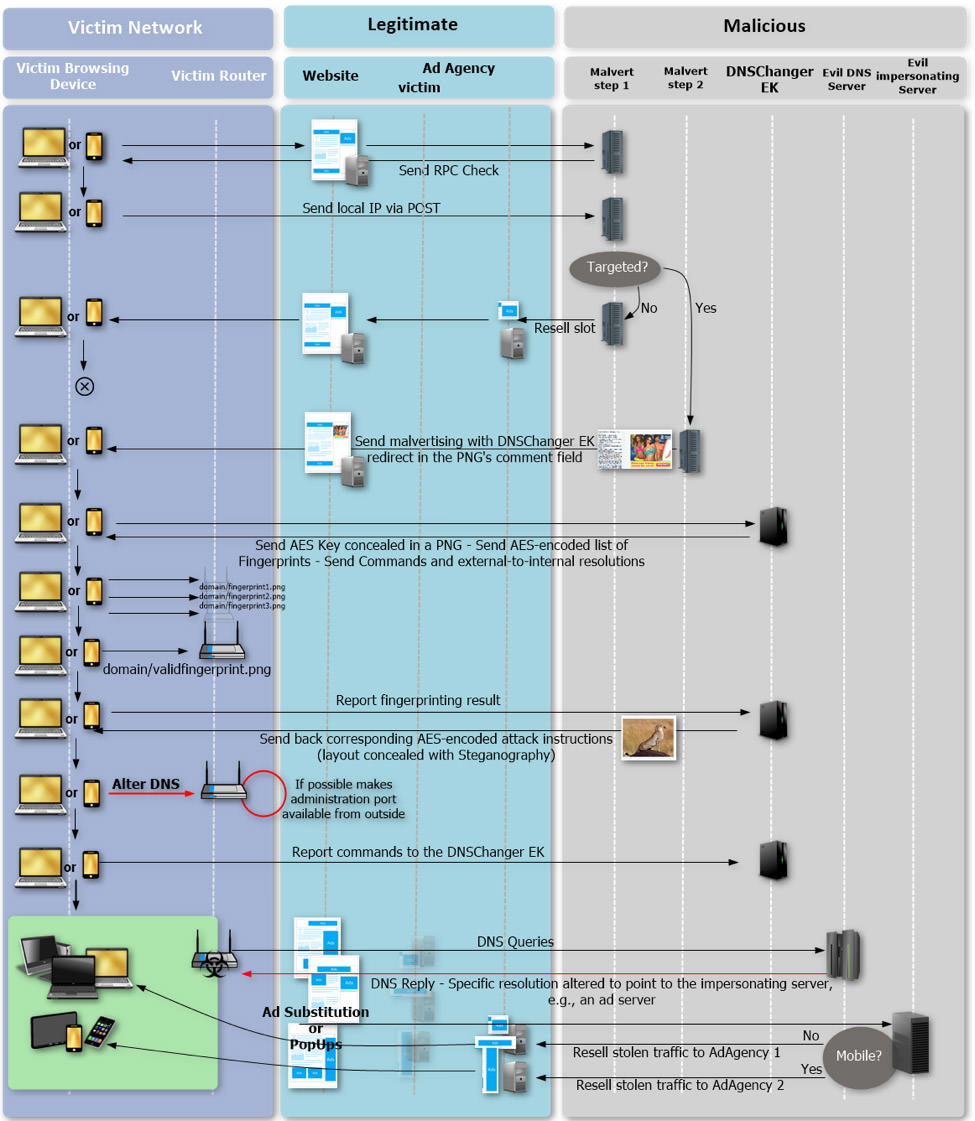

该恶意软件称为DNSChanger,它通过大型广告网络提供的带有恶意软件的广告进行传播。DNSChanger 会先检查访问者的 IP 地址是否在范围内。如果地址不在目标范围内,DNSChanger 将设置干净的诱饵广告。

另请阅读:

该网站揭示了您的浏览器可能正在跟踪的内容

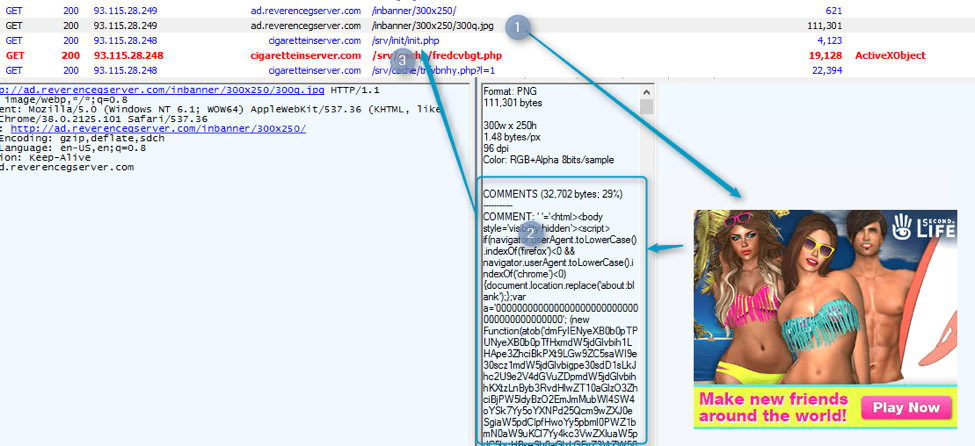

另一方面,如果地址在一个范围内,恶意软件会发布一个虚假广告,将漏洞利用代码隐藏在PNG 图像的元数据中。

一旦恶意代码设法潜入目标的 PC,它就会导致目标连接到托管 DNSChanger 的页面。该网站将再次进行扫描,以确保目标的 IP 地址在目标范围内,确认后,该网站将显示包含漏洞利用代码的第二张图片。

接下来会发生什么取决于 DNSChanger 攻击的路由器模型。如果路由器模型有已知漏洞,DNSChanger 将利用这些漏洞修改路由器中的 DNS 条目。如果可能,使管理端口可从外部地址访问。

如果路由器没有已知的漏洞,DNSChanger 将尝试使用默认凭据来访问路由器。如果路由器没有已知的漏洞和密码,恶意软件就会放弃攻击。

假设它设法访问路由器,DNSChanger 能够强制连接的计算机连接到在视觉上与真实站点相同的冒名顶替站点。

Proofpoint 发现该恶意软件似乎在伪造 IP 地址,以便将流量从广告代理商转移到名为 Fogzy 和 TrafficBroker 的广告网络。

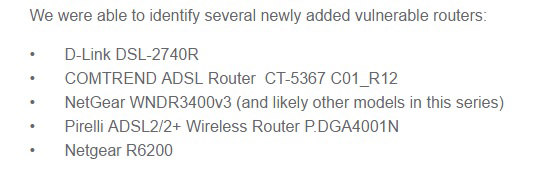

目前,Proofpoint 提到不可能命名所有易受 DNSChanger 影响的路由器。但是,Proofpoint 确实告知了可能受到此特定恶意软件危害的五种路由器型号。

为了保护您自己免受 DNSChanger 的侵害,Proofpoint 建议您将路由器更新到最新的可用固件,并使用随机生成的长密码进行保护。此外,禁用远程管理和更改路由器的默认本地 IP 地址是一种有效的预防措施。

另请阅读:

保护在线隐私的 9 个简单提示